Bine ați revenit, dragii mei greenhorn hackers!

Acum, că suntem familiarizați cu tehnologiile, cu terminologia și cu suita aircrack-ng, putem începe în sfârșit să spargem rețele Wi-Fi.

Prima noastră sarcină va fi crearea unui punct de acces numit ,,geamănul malefic”. Mulți hackeri începători sunt nerăbdători să spargă parolele Wi-Fi pentru a obține o lățime de bandă liberă (nu vă faceți griji, vom ajunge și la asta), dar există multe alte hack-uri Wi-Fi mult mai puternice și mult mai interesante, nu decât un pic de lățime de bandă.

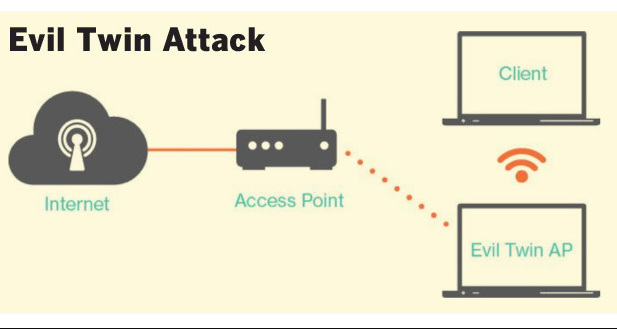

Ce este un punct de acces Evil Twin?

Punctul de acces Evil Twin este un punct de acces ce arată și acționează la fel ca un AP legitim, atrăgându-i pe utilizatori să se conecteze la punctul nostru de acces. Aircrack-ng are un instrument numit airbase-ng, ce poate fi folosit pentru a converti adaptorul nostru wireless într-un punct de acces. Acesta este un hack puternic pe partea clientului, ce ne va permite să vedem tot traficul de la client și să conducem un atac de tip man-in-the middle.