Bine ați revenit, dragii mei greenhorn hackers!

Așa cum bine știți, până acum, Metasploit este unul dintre softurile mele preferate, dedicate hacking-ului. Este capabil să introducă coduri într-un sistem și să îl controleze. Pe deasupra, poate fi integrat în scanner-ul de vulnerabilități, Nexpose. Mulți începători s-ar putea simți inconfortabil la utilizarea msfconsole, iar asta se datorează cel mai probabil faptului că nu au alocat suficient timp softului. Oricum, Metasploit mai are și alte mijloace de control, ce fac exploatarea sistemelor mult mai ușor, pentru cei care nu au suficientă experiență cu terminalul. Pentru cei care se simt mult mai în largul lor, când folosesc o interfață grafică, Raphael Mudge a dezvoltat o astfel de interfață. Se numește Armitage, despre care am mai vorbit și în primul ghid. Pentru hackerii începători, Armitage îi ajută să învețe Metasploit mult mai rapid. Haideți să aruncăm o privire asupra acestei interfețe grafice pentru Metasploit.

Pasul 1: Deschidem Kali și pornim Metasploit

Primul lucru oe care îl avem de făcut, este să ne asigurăm că serverul postgersSQL este pornit. În terminal scriem comanda:

service postgresql start

Acum pornim Metasploit prin comanda:

msfconsole

Pasul 2: Pornim Armitage

Armitage utilizează o arhitectură tip client/server, unde Metasploit este serverul, iar Armitage este clientul. Armitage este un client GUI cu care putem interacționa și controla serverul Metasploit.

Pornim Armitage în Kali dând click pe iconița din partea stângă, sau scriind în terminal comanda armitage.

O să vedem următorul screen:

Dacă rulăm Metasploit de pe sistemul nostru, lăsăm setările implicite și dăm click pe Connect. Dacă dorim să rulăm Armitage de pe un alt sistem, introducem simplu ip-ul sistemului ce rulează Metasploit.

Pasul 4: Pornirea server-ului RPC

Armitage se conectează la serverul RPC pentru a controla Metasploit. Vom vedea următorul screen, după ce pornim Armitage:

În unele cazuri, va lua ceva timp până se va conecta, precum în screen-ul de mai jos:

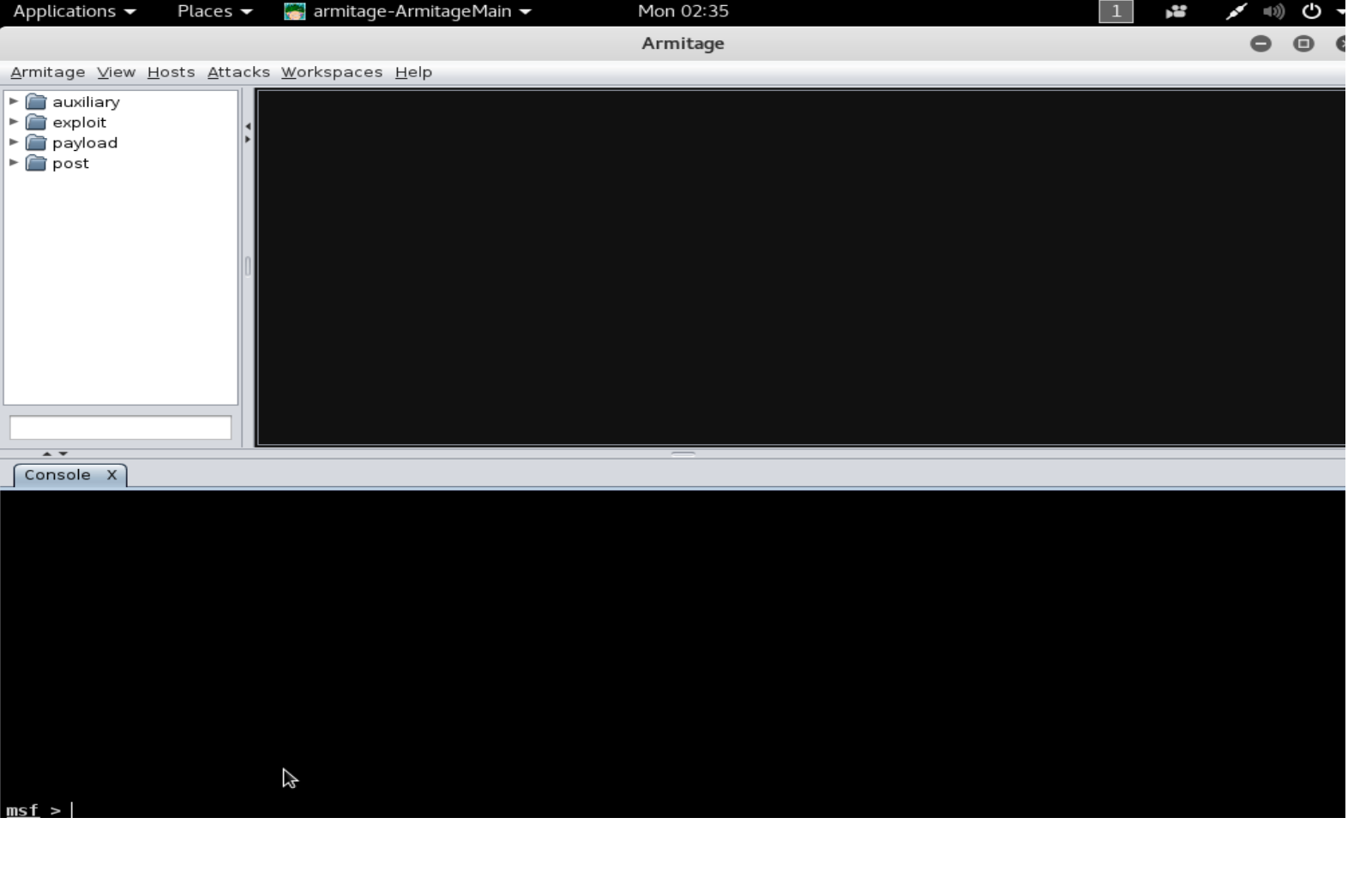

Când Armitage se conectează la serverul RPC Metasploit, vom fi întâmpinați de următorul screen:

Felicitări! Rulezi Metasploit utilizând o interfață GUI.

Pasul 5: Explorăm Armitage

Observăm că în colțul din stânga sus, putem vedea foldere. Aceste foldere conțin patru tipuri de module Metasploit.

- auxiliary

- exploit

- payload

- post

Dacă ați citit primele mele trei ghiduri cu privire la Metasploit, știți deja cum organizează Metasploit modulele. Pentru începători, exploit-urile și payload-urile sunt cele mai importante.

Putem extinde modulele dintr-un director, doar printr-un simplu click pe săgețica din dreptul lor.

Observăm că exploit-urile sunt categorizate în funcție de sistemul de operare pentru care sunt concepute, precum Windows, BSD, Linux, Solaris etc. Țineți minte! Exploit-urile sunt specifice sistemelor de operare, aplicațiilor, porturilor, serviciilor etc. Dacă dăm click pe subdirectorul windows și îl extindem, putem vedea toate exploit-urile pentru acest sistem de operare, clasificate după tipul lor.

Acum, când ne uităm după un exploit pentru a-l folosi pe un anumit sistem cu o anumită vulnerabilitate, tot ce trebuie să facem este să dăm click pentru a-l găsi:

Pasul 6: Hail Mary!

Aproape tot ce poți face cu consola Metasploit, poți face și cu Armitage. Este totuși un lucru ce se poate face cu Armitage, dar nu și cu msfconsole (cel puțin nu fără scripting), și anume Hail Mary. Hail Mary este când Armitage aruncă pur și simplu fiecare exploit împotriva unui site, pentru a vedea care dintre ele funcționează.

Mergem către ,,Attacks” și selectăm ,,Hail Mary”. Când dăm click pe el, primim următorul avertisment:

Nu este prea efectiv pentru hacking, din moment ce atacul nu este nedetectabil. Va cauza atât de mult ,,zgomot” asupra țintei, încât va detecta imediat atacul, însă într-un laborator virtual dedicat pentesting-ului, poate fi foarte util, pentru a încerca numeroase atacuri asupra unei ținte, pentru a vedea care dintre ele funcționează.

Armitage oferă hacker-ului aspirant să înțeleagă rapid bazele hacking-ului cu ajutorul Metasploit și să-l convingă să utilizeze acest soft puternic și excelent.

Cam atât pentru acum. Asigurați-vă că veți reveni și pentru alte tutoriale, la fel de interesante.