Bine ați revenit, dragii mei greenhorn hackers!

Atunci când Wi-Fi-ul a fost dezvoltat pentru prima dată, undeva pe la sfârșitul anilor ’90, securitatea acestuia nu a fost chiar o preocupare majoră. Spre deosebire de conexiunile prin cablu, oricine putea să se conecteze la un punct de acces Wi-Fi (AP) și să fure lățime de bandă.

Prima încercare de a securiza aceste puncte de acces a fost denumită Wired Equivalent Privacy sau pur și simplu WEP. Această metodă de criptare a fost folosită ceva timp și au fost descoperite o serie de vulnerabilități pentru aceasta. A fost în mare parte înlocuită cu WPA și WPA2.

În ciuda acestor puncte slabe deja cunoscute, există încă un număr semnificativ de astfel de AP-uri încă folosite.

Aparent, un număr de utilizatori casnici și întreprinderi mici au cumpărat AP-urile cu ani în urmă, nu le-au mai actualizat și nu-și dau seama, sau pur și simplu nu le pasă de vulnerabilitățile acestora.

Vulnerabilitățile din WEP o fac predispusă la diferite tehnici de spargere. WEP utilizează RC4 pentru criptare, iar RC4 cere ca vectorii de inițializare (IV) să fie aleatorii. Implementarea RC4 în WEP repetă IV-uri la fiecare 6.000 de cadre. Dacă putem capta suficiente IV-uri, putem descifra cheia!

Acum, s-ar putea să vă întrebați: ,,De ce aș vrea să hack-uiesc un Wi-Fi când am propriul meu router și acces la Wi-Fi?” Vă pot da nenumărate răspunsuri.

În primul rând, dacă spargem altcuiva routerul Wi-Fi, putem naviga pe internet în mod anonim sau, mai exact, cu adresa IP a altcuiva. În al doilea rând, imediat ce spargem routerul Wi-Fi, putem decripta traficul și putem utiliza un instrument precum Wireshark sau tcpdump pentru a captura și spiona întregul trafic. În al treilea rând, dacă utilizăm torrente pentru a descărca fișiere mari, îi putem utiliza lățimea de bandă, decât pe cea proprie.

Să aruncăm o privire la spargerea WEP cu cel mai bun instrument de hacking wireless disponibil, aircrack-ng!

Pasul 1: Deschidem Aircrack-Ng

Să începem prin deschiderea distribuției Linux preferate și să ne asigurăm că adaptorul nostru wireless este recunoscut și funcțional.

- iwconfig

Observăm că adaptorul nostru wireless este recunoscut și este redenumit wlan0. Poate fi și wlan1 sau wlan2, în alte cazuri.

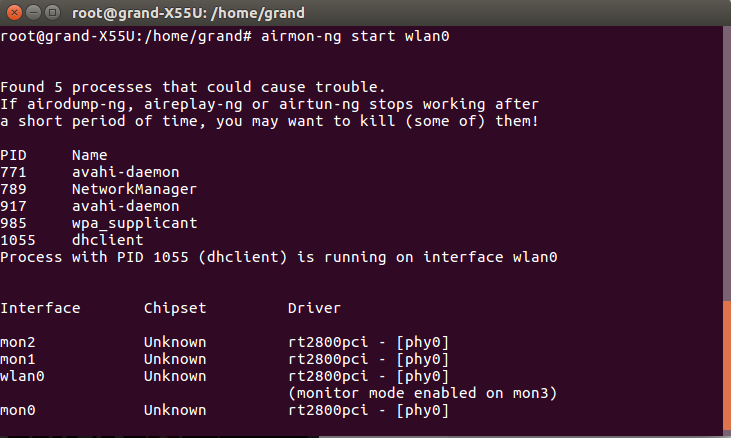

Pasul 2: Punem adaptorul wireless în modul monitor

După aceea, trebuie să punem adaptorul wireless în modul monitor. Putem face acest lucru prin comanda:

- airmon-ng start wlan0

Observați că numele interfeței a fost modificat la mon0 de airmon-ng.

Pasul 3: Capturăm traficul

Acum trebuie să începem capturarea traficului. Facem lucrul acesta folosind comanda airmon-ng cu interfața de monitorizare, mon0.

- airodump-ng mon0

Pasul 4: Pornim o captură specifică pe AP

După cum reiese din captura de ecran de mai sus, există mai multe AP-uri cu criptare WEP. Să urmărim cel de-al doilea din partea de sus cu ESSID-ul de “click net”. Copiem BSSID-ul din acest AP și începem o captură pe acest AP.

- airodump-ng –bssid A4:99:47:C9:73:A4 -c 11 -w WEPcrack mon0

Comanda de mai sus va începe să capteze pachetele din SSID-ul “click net” pe canalul 11 și să le scrie în fișierul WEPcrack în formatul pcap. Această comandă ne va permite să capturam pachete pentru a sparge cheia WEP, dacă suntem foarte răbdători.

Dar nu suntem răbdători, vrem acum! Vrem să spargem această cheie ASAP, și pentru a face acest lucru, va trebui să injectăm pachete în AP.

Acum trebuie să așteptăm ca cineva să se conecteze la AP, astfel încât să putem obține adresa MAC de pe placa lor de rețea. Când avem adresa lor MAC, putem să le falsificăm MAC-ul și să injectăm pachetele în AP. După cum vedem în partea de jos a ecranului, cineva s-a conectat la AP-ul “click net“. Acum putem grăbi atacul.

Pasul 5: Injectarea traficului ARP

Pentru a le falsifica MAC-ul și a injecta pachetele, putem folosi comanda aireplay-ng. Avem nevoie de BSSID-ul AP-ului și de adresa MAC a clientului care s-a conectat la AP. Vom captura un pachet ARP și apoi vom reda acel ARP de mii de ori pentru a genera IV-urile de care avem nevoie pentru a sparge criptarea WEP.

- aireplay-ng -3 -b A4:99:47:C9:73:A4 -h 84:4B:F5:87:CD:08 mon0

Atunci când vom injecta ARP-urile în AP, vom capta IV-urile care sunt generate în fișierul nostru airodump, WEPcrack.

Pasul 6: Spargerea parolei

Imediat ce avem câteva mii de IV-uri în fișierul nostru WEPcrack, tot ce trebuie să facem este să rulăm acest fișier cu aircrack-ng, precum:

- aircrack-ng WEPcrack-01.cap

Dacă avem destule IV-uri, aircrack-ng va afișa cheia pe ecranul nostru, de obicei în format hexazecimal. Luăm pur și simplu acea cheie hexazecimală și o aplicăm atunci când ne conectăm la AP, și avem acces gratuit la internetul prin wireless!

Rămâneți aproape pentru mai multe ghiduri dedicate spargerii rețelelor wireless

Continuați să reveniți pe Blackweb pentru mai multe tutoriale dedicate spargerii rețelelor Wi-Fi, dar să vedeți și alte metode de hacking. Dacă aveți întrebări cu privire la acest ghid, ne puteți lăsa un mesaj.

Până data viitoare, să ne citim cu bine!