Bine ați (re)venit, dragii mei greenhorn hackers!

Când Wi-Fi-ul a fost dezvoltat pentru prima dată, la sfârșitul anilor 1990, Wired Equivalent Privacy a fost creat pentru a asigura confidențialitatea comunicațiilor fără fir. WEP, așa cum a devenit cunoscut, s-a dovedit a fi plin de vulnerabilități și ușor de spart.

Puteți citi mai multe despre acesta în ghidul Spargerea parolelor WEP cu Aircrack-Ng.Acum, majoritatea punctelor de acces wireless utilizează Wi-Fi Protected Access II cu o cheie pre-distribuită pentru securitate wireless, cunoscută sub numele de WPA2-PSK.

WPA2 utilizează un algoritm de criptare mai puternic, AES, care este foarte greu de spart – dar nu imposibil. Vulnerabilitatea din sistemul WPA2-PSK este că parola criptată este împărtășită în ceea ce este cunoscut sub numele de 4-way handshake. Atunci când un client se autentifică la punctul de acces (AP), clientul și AP-ul parcurg un proces în 4 pași pentru a autentifica utilizatorul la AP.

Dacă putem obține parola la momentul respectiv, atunci putem încerca să spargem și acest tip de criptare.În acest tutorial din seria Spargerea rețelelor wi-fi, ne vom uita la utilizarea atacului aircrack-ng și a unui atac dicționar, asupra parolei criptate după ce am capturat-o.

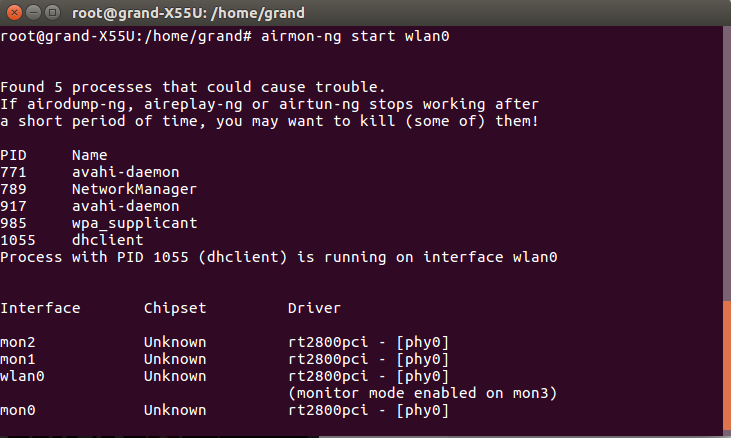

Pasul 1: Punem adaptorul Wi-Fi în modul monitor cu Airmon-Ng

Începem prin punerea adaptorului nostru wireless în modul monitor.

Pentru ca acest lucru să funcționeze, va trebui să folosim un adaptor wireless. Consultați lista de adaptoarewireless pentru Kali Linux, sau puteți să achiziționați cel mai popular adaptor de aici.

Acest lucru este similar cu punerea unui adaptor cu fir în modul monitor. Ne permite să vedem tot traficul wireless. Să deschidem un terminal și să tastăm:

- airmon-ng start wlan0

Observăm că airmon-ng a redenumit adaptorul wlan0 în mon0.

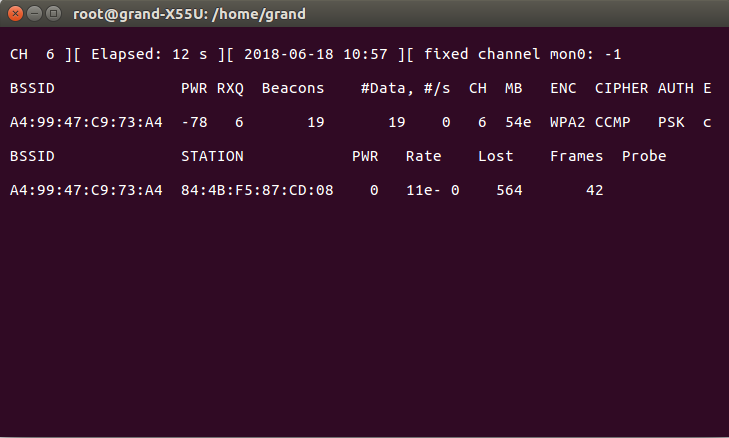

Pasul 2: Capturăm traficul cu Airodump-NG

Acum că adaptorul nostru wireless este în modul de monitorizare, avem posibilitatea de a vedea tot traficul wireless. Putem capta traficul prin simpla folosire a comenzii airodump-ng.

Această comandă captează tot traficul pe care adaptorul nostru wireless îl poate vedea și afișează informații critice despre acesta, inclusiv adresa BSSID (adresa MAC a AP-ului), puterea, numărul de cadre de date, canalul, viteza, criptarea s.a.m.d), iar în final, ESSID-ul (ceea ce majoritatea dintre noi se referă la SSID). Să facem acest lucru introducând:

- airodump-ng mon0

Observăm că toate AP-urile vizibile sunt listate în partea superioară a ecranului, iar clienții sunt afișați în partea de jos a ecranului.

Pasul 3: Concentrăm Airodump-Ng pe un AP al unui canal

Următorul pas este să ne concentrăm eforturile pe un AP, pe un canal, și să capturam date critice din acesta. Avem nevoie de BSSID și canal pentru a face acest lucru. Să deschidem un alt terminal și să tastăm următoarea comandă:

- airodump-ng –bssid 84:4B:F5:87:CD:08 -c 6 –write SpargeWPA.cap mon0

- 84:4B:F5:87:CD:08 este BSSID-ul AP-ului

- -c 6 este canalul pe care AP-ul operează

- SpargeWPA este numele fișierului pe care dormi să-l scriem

- mon0 este adaptorul wireless aflat în modul de monitorizare

Pasul 4: Deautentificare cu Aireplay-Ng

Pentru a captura parola criptată, trebuie un client autentificat pe AP. Dacă acesta este deja autentificat, le putem deautentifica, iar sistemul lor se va autentifica automat, lucru ce ne permite să le capturăm parola criptată în acest proces. Să deschidem un alt terminal și să tastăm:

- aireplay-ng –deauth 100 -a 08:86:30:74:22:76 mon0

- 100 este numărul de cadre de deautentificare pe care dorim să le trimitem

- 08:86:30:74:22:76 este BSSID-ul AP-ului

- mon0 este adaptorul wireless în modul monitor

Pasul 5: Capturarea parolei

În pasul anterior, am gonit utilizatorul de pe propriul AP, iar acum când se autentifică, airodump-ng va încerca să-i afle parola. Revenim la terminalul nostru airodump-ng și verificăm dacă am reușit sau nu.

Observăm în linia de sus, din dreapta, airodump-ng spune “WPA handshake“. Acesta este modul în care ne spune că am reușit să ,,prindem” parola criptată! Acesta este primul pas spre succes!

Pasul 6: Spargem parola

Acum că avem parola criptată în fișierul nostru WPAcrack, putem rula acest fișier cu aircrack-ng folosind un fișier de parole la alegerea noastră. Trebuie să ținem cont că acest tip de atac este la fel de bun ca și fișierul cu parole. Voi folosi o lista de parole personalizată cu aircrack-ng.

Vom încerca acum să spargem parola deschizând un alt terminal și introducând:

- aircrack-ng SpargeWPA-01.cap -w /Desktop/password.txt

- SpargeWPA-01.cap este numele fișierului pe care dorim să-l scriem cu comanda din airodump-ng

- /Desktop/password.txt este adresa către fișierul de parole

Cât de mult va dura?

Acest proces poate fi relativ lent și plictisitor. În funcție de lungimea listei de parole, putem aștepta de la câteva minute până la câteva zile. Spre exemplu, un procesor dual Intel de 2.8 giga este capabil să testeze peste 500 de parole pe secundă. Acesta testează aproximativ 1,8 milioane de parole pe oră. Rezultatele noastre vor varia.

Când parola este găsită, va apărea pe ecran. Ținem cont de faptul că fișierul de parole este critic în acest proces.

Rămâneți aproape pentru mai multe ghiduri dedicate spargerii wireless

Continuați să reveniți, deoarece vă promit metode mai avansate de hacking wireless în tutorialele viitoare.

Până data viitoare, să ne citim cu bine!

Salut. Am ajuns pana la pasul 6 iar aici dupa ce bag comanda {aircrack-ng SpargeWPA-01.cap -w /Desktop/password.txt} imi spune ca nu gaseste fisierul password.txt si SpageWPA. Ma puteti ajuta?

Ziua bună! Aveți un fișier cu parole? Fără acesta nu puteți continua.

Ai explicat exact de kakao

Am explicat exact ca pentru proști… Dacă nu ai înțeles, e problema ta.