Bine ați revenit, dragii mei greenhorn hackers!

Acum, că suntem familiarizați cu tehnologiile, cu terminologia și cu suita aircrack-ng, putem începe în sfârșit să spargem rețele Wi-Fi.

Prima noastră sarcină va fi crearea unui punct de acces numit ,,geamănul malefic”. Mulți hackeri începători sunt nerăbdători să spargă parolele Wi-Fi pentru a obține o lățime de bandă liberă (nu vă faceți griji, vom ajunge și la asta), dar există multe alte hack-uri Wi-Fi mult mai puternice și mult mai interesante, nu decât un pic de lățime de bandă.

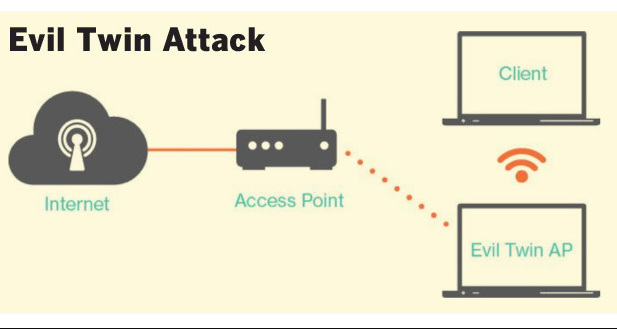

Ce este un punct de acces Evil Twin?

Punctul de acces Evil Twin este un punct de acces ce arată și acționează la fel ca un AP legitim, atrăgându-i pe utilizatori să se conecteze la punctul nostru de acces. Aircrack-ng are un instrument numit airbase-ng, ce poate fi folosit pentru a converti adaptorul nostru wireless într-un punct de acces. Acesta este un hack puternic pe partea clientului, ce ne va permite să vedem tot traficul de la client și să conducem un atac de tip man-in-the middle.

Ce o să facem

În acest scenariu sunt un detectiv particular. Am fost rugat de un client să investighez dacă vecinul său descarcă și vinde pornografie infantilă. Mi s-a cerut să cercetez și să determin dacă este adevărat, și dacă da, să colectez dovezi.

Pasul 1: Pornim Airmon-Ng

În primul rând trebuie să verificăm dacă placa noastră de rețea wireless funcționează.

iwconfig

După cum putem vedea, placa noastră de rețea wireless este operațională și i-a fost alocat wlan0. Următorul pas este să plasăm placa wireless în modul de monitorizare sau promiscuous. Putem face acest lucru pur și simplu prin:

airmon-ng start wlan0

Pasul 2: Pornim Airdump-Ng

Următorul pas este să începem captarea traficului pe placa noastră de rețea wireless. Facem acest lucru introducând comanda:

airodump-ng mon0

Putem vedea toate punctele de acces wireless din zona noastră, împreună cu toate statisticile necesare. Vecinul luat în vizor se află pe AP-ul cu SSID “impulsnet”.

Dacă procedăm cum trebuie, putem clona AP-ul său și îl putem face să se conecteze la geamănul nostru malefic. Când face acest lucru, vom putea vedea tot traficul lui, dar vom avea și posibilitatea să introducem propriile pachete / mesaje / coduri în computerul său.

Pasul 3: Așteptăm ca suspectul să se conecteze

Acum așteptăm ca suspectul să se conecteze la punctul său de acces. Când se va întâmpla lucrul acesta, va apărea în partea inferioară a ecranului airodump-ng.

Pasul 4: Crearea unui nou punct de acces cu același SSID și adresă MAC

Imediat ce s-a conectat la AP, putem folosi airbase-ng pentru a crea un geamăn malefic al punctului de acces. Putem face acest lucru prin deschiderea unui nou terminal și prin scrierea:

airbase-ng -a F8:98:B9:6E:BC –essid “impulsnet” -c 11 mon0

sau

airbase-ng -a <BSSID> –essid <ESSID> -c <canal> <nume interfață>

dacă întâmpinăm probleme, putem utiliza simplu:

airbase-ng –essid <numele rețelei> mon0

F8:98:B9:6E:BC reprezintă BSSID, impulsnet este SSID, și –c 11 este canalul punctului de acces al suspectului.

Pasul 5: Timpul să îl deautentificăm

Următorul pas este să îl ,,izgonim” de pe punctul său de acces. Standardul 802.11 are un cadru special numit deauthentication care, așa cum vă puteți aștepta, deautentifică pe toată lumea de pe punctul de acces. Când computerul încearcă să se autentifice, se va reconecta automat la cel mai puternic AP cu ESSID-ul “impulsnet”.

Putem face acest lucru folosind aireplay-ng cu pachetul deauth:

aireplay-ng –deauth 0 -a F8:98:B9:6E:BC

sau

aireplay-ng –deauth 0 -a <BSSID> mon0 –ignore-negative-one

Rețineți că am folosit din nou BSSID-ul său în comanda aireplay-ng. Dacă semnalul nostru este mai puternic decât propriul lui AP, el se va reconecta automat la geamănul nostru malefic.

Pasul 6: Mărim puterea

Cel mai important lucru în atacul cu un evil twin este să ne asigurăm că AP-ul nostru fals este mai aproape sau mai puternic decât AP-ul autentic. Aceasta ar putea fi o adevărată piedică atunci când accesul fizic nu este disponibil. În aeroporturi și alte locuri publice nu este o problemă, dar în scenariul nostru, nu avem acces fizic și este foarte probabil că AP-ul victimei este mult mai aproape și mult mai puternic decât al nostru. Totuși, nu lăsăm lucrul acesta să ne descurajeze!

În primul rând, putem să mărim puterea punctului nostru de acces, pentru a încerca să-l facem mai puternic decât al său. Chiar și la o casă distanță, acest lucru poate funcționa deoarece majoritatea punctelor de acces își reglează în mod automat puterea la minimul necesar pentru a menține o conexiune cu clienții săi. Putem mări AP-ul nostru la putere maximă prin tastarea:

iwconfig wlan0 txpower 27

Această comandă va crește puterea semnalului nostru până la 27 dBm sau 500 miliwați.

500 mw este puterea maximă admisă în America Centrală, 1000mw în America de Nord, iar în Europa 100 mw, dacă nu mă înșel. Dacă aveți alte informații ne puteți lăsa de știre într-un comentariu, deoarece eu s-ar putea să mă înșel. Nu prea am stat să studiez legile. 🙂

În unele cazuri, creșterea puterii până la 500 mW se poate dovedi inadecvată. Dacă încercăm să maximizăm puterea la adaptoarele wireless Alfa – 1.000 mW sau 30 dBm – putem primi un mesaj de eroare, precum cel de mai jos (unele dintre adaptoarele mai noi pot transmite de fapt la 2.000 mW sau de patru ori).

iwconfig wlan0 txpower 30

Acum, că suntem în domeniul de reglementare din Bolivia, putem să mărim puterea maximă introducând:

iwconfig wlan0 txpower 30

Verificăm din nou puterea tastând:

iwconfig

Pasul 7: Oferim acces la internet Ap-ului fals

apt-get install bridge-utils

Acum trebuie să oferim acces la internet AP-ului fals. Acest lucru se poate face în mai multe moduri. În acest tutorial, vom considera că avem o interfață x0 care are conectivitate la internet. Acum, dacă sunteți conectat la rețea prin wireless, înlocuiți x0 cu wlan1 sau wlan0. Un modem 3G va apărea ca ppp0. Cu toate acestea, trebuie să știți ce interfață vă oferă internet și puteți ruta accesul la internet.

Interfețe

- x0 – Are acces la internet

- at0 – Acesta este creat de airbase-ng. Dacă oferim acces la internet pentru at0, atunci toți cei conectați la rețeaua falsă se vor putea conecta la internet.

- evil – Aceasta va fi interfața creată de noi, a cărei sarcină va fi să lege rețelele între ele.

Pasul 8: Crearea interfeței evil

brctl addbr evil

Comanda de mai sus va realiza legătura. Acum va trebui să specificăm între care dintre cele două interfețe se va face legătura.

brctl addif evil x0

brctl addif evil at0

Putem atribui un IP interfețelor și să le aducem mai sus, utilizând comanda:

ifconfig x0 0.0.0.0 up

ifconfig at0 0.0.0.0 up

Desigur, aducem și interfața evil mai sus:

ifconfig evil up

Acum facem configurarea automată tuturor setărilor DHCP:

dhclient3 evil &

În cele din urmă, toate configurațiile au fost finalizate. Putem executa ifconfig și putem vedea rezultatele, ce ne vor arăta toate interfețele pe care le-am creat. În mod oficial, atacul evil twin este complet. Clientul este acum conectat la rețeaua noastră falsă și poate folosi internetul destul de ușor. Nu va avea nici măcar un mod de a afla ce s-a întâmplat.

Geamănul Malefic funcționează

Acum, când vecinul nostru suspect este conectat la AP, putem folosi pașii următori pentru a ,,observa” activitățile sale pe internet.

Putem folosi un soft precum Ettercap pentru a realiza un atac man-in-the-middle. În acest fel, putem intercepta, analiza și chiar injecta traficul către acest utilizator. Cu alte cuvinte, pentru că s-a conectat la AP-ul nostru, aproape că avem acces total la datele sale. Dacă acesta chiar descarcă sau vinde pornografie infantilă, îl putem intercepta.

Rămâneți aproape…

Asigurați-vă că reveniți pentru că voi actualiza noua serie de ghiduri dedicată hacking-ului Wi-Fi. O să prezint în curând și mai multe hack-uri wireless. Dacă aveți întrebări, vă rog să comentați mai jos, iar eu sau alți cititori ai blogului, vom încerca să te ajutăm.

Până data viitoare, să ne citim cu bine!

Pingback:Ghidul pentru părinți cu privire la securitatea cibernetică – Florin Gâtlan